Linux Firewalls Teil 15 - Angriffe Teil III: IP-Spoofing

Beim IP-Spoofing handelt es sich um die älteste Variante des Spoofing. Hierbei täuscht der Angreifer wie bereits im letzten Beitrag beschrieben die IP-Adresse eines anderen Rechners vor. Diese Angriffsvariante wird bei einem SYN-Flood-Angriff zur Verwischung der Spuren verwendet, die Vertrauensstellung zwischen Rechnern auszunutzen, es kann jedoch auch als SMURF-Angriff genutzt werden.

SMURF-Angriff

Ein SMURF-Angriff ist mit einem DoS Angriff zu vergleichen, nur das es hier nicht das Ziel ist einen Dienst zu stören, sondern einen einzelnen Rechner in einem Netzwerk.

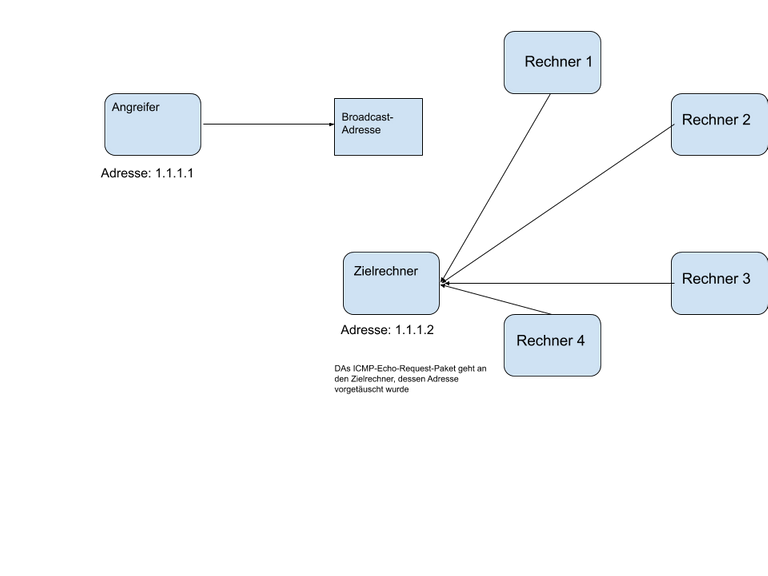

Der Angreifer täuscht die Adresse eines Rechners in einem Netzwerk vor. Jedes Netzwerk besitzt eine Broadcast-Adresse, über welche die Adressen im Netzwerk und der Datenverkehr verwaltet werden. An diese Broadcast-Adresse wird ein ICMP-Echo-Request-Paket gesendet, dieses Paket fordert von allen UNIX-Rechnern des Netzwerkes ein ICMP-Echo-Reply-Paket an.

Dieses Paket wird jetzt jedoch nicht an den Rechner des Angreifers geschickt, sondern an den Zielrechner. Geschieht dieser Angriff oft genug besteht die Möglichkeit die Verbindung des Zielrechners zu blockieren und so unbrauchbar zu machen. Dies kann z.b. genutzt werden um den Systemadmin zu blockieren und sich so für einen Angriff Zeit zu erkaufen.

Die Reaktion auf Request-Pakete wird heute meist von Herstellern oder Admins deaktiviert, um solchen Angriffen vorzugreifen.

Schutz vor IP-Spoofing

Der beste Schutz vor einem IP-Spoofing Angriff ist die Firewall. Die Kommunikation über das UDP-Protokoll bietet keinen Schutz, da es nicht verbindungsorientiert arbeitet und so gespoofte IP-Pakete nicht erkannte werden können.

Anders sieht es jedoch bei einer TCP-Verbindung aus, hier reicht es nicht die IP-Adresse zu fälschen. Es müssen zusätzlich Sequenz- und Ackknowledgement-Nummern gespooft werden.

Quellen

- Ralf Spenneberg – Linux-Firewalls, Sicherheit für Linux-Server und –Netzwerke mit IPv4 und IPv6 2 Auflage

- Bilder: @satren

!BEER

Ein Upvote und ein BEER, Grund zur Freude

Hallo ich bin Mikrobi,

dein Beitrag hat mir sehr gut gefallen und du bekommst von mir Upvote.

Ich bin ein Testbot, wenn ich alles richtig gemacht habe, findest du deinen Beitrag in meinem Report wieder.

LG

Mikrobi

To view or trade

BEERgo to steem-engine.com.Hey @satren, here is your

Do you already know our BEER CrowdfundingBEERtoken. Enjoy it!Guten Tag,

Mein Name ist GermanBot und du hast von mir ein Upvote erhalten. Als UpvoteBot möchte ich dich und dein sehr schönen Beitrag unterstützen. Jeden Tag erscheint ein Voting Report um 19 Uhr, in dem dein Beitrag mit aufgelistet wird. In dem Voting Report kannst du auch vieles von mir erfahren, auch werden meine Unterstützer mit erwähnt. Schau mal bei mir vorbei, hier die Votings Reports. Mach weiter so, denn ich schaue öfter bei dir vorbei.

Euer GermanBot

This post has been voted on by the SteemSTEM curation team and voting trail. It is elligible for support from @curie.

If you appreciate the work we are doing, then consider supporting our witness stem.witness. Additional witness support to the curie witness would be appreciated as well.

For additional information please join us on the SteemSTEM discord and to get to know the rest of the community!

Please consider setting @steemstem as a beneficiary to your post to get a stronger support.

Thanks for having used the steemstem.io app. You got a stronger support!

Hi @satren!

Your post was upvoted by @steem-ua, new Steem dApp, using UserAuthority for algorithmic post curation!

Your UA account score is currently 3.335 which ranks you at #8018 across all Steem accounts.

Your rank has not changed in the last three days.

In our last Algorithmic Curation Round, consisting of 147 contributions, your post is ranked at #98.

Evaluation of your UA score:

Feel free to join our @steem-ua Discord server