Linux-Firewalls Teil 9 – Firewall-Architekturen

(html comment removed: [if gte mso 9]> Normal 0 21 false false false DE X-NONE X-NONE MicrosoftInternetExplorer4 <![endif])(html comment removed: [if gte mso 9]> <![endif])(html comment removed: [if gte mso 10]> <![endif])(html comment removed: [if gte mso 9]> <![endif])Bei einer Firewall handelt es sich nicht um eine Software- oder Hardwarekomponente sondern um ein Konzept, wie Hardware und Software zusammenarbeiten um das eigene System zu schützen. Diese Konzepte nennt man Architekturen. Im Lauf der Jahre haben sich verschiedene, auf den Bedarf angepasste, Konzepte durchgesetzt. Jedes dieser Konzepte hat seine Daseinsberechtigung. Man kann bei keinen der Konzepte sagen, dass es immer richtig sein muss, es müssen Kosten und Nutzen abgewogen werden. Ein DAX Konzern oder der BND sind anders zu schützen als Hans Müllers Heimnetzwerk. Dies spiegelt sich vor allem in der verwendeten Hardware wieder, der Aufwand zur Installation und Wartung der Hardware ist der größte Kostenpunkt einer Firewall.

Man muss sich vom Gedanken befreien das etwas zu 100% Sicher ist. Ziel einer Firewall ist es Zeit zu erkaufen um Gegenmaßnahmen einzuleiten. In der Theorie hat man unbegrenzt viel Zeit, da der Angreifer nicht eindringen kann, in der Praxis geschehen jedoch Fehler bei der Implementierung, Wartung oder schon in der Entwicklung und Herstellung. Dies führt zu einer Schwächung der Firewall und zum Ausfall einzelner Komponenten. Im besten Fall sollte kein Single-Point-of-Failure vorhanden sein. Hierbei handelt es sich um eine Komponente der Firewall, deren Ausfall die gesamte Firewall zusammenbrechen lässt. Zu vergleichen ist dies mit dem Abfluss in Helms Klamm in Herr der Ringe. Im Folgenden schauen wir uns einmal die drei gängigsten Formen der Firewall-Architektur an.

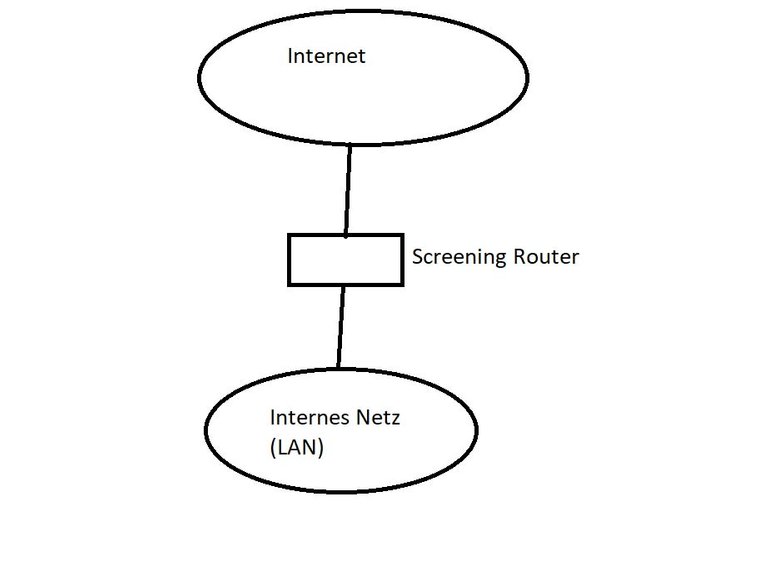

Screening-Router

Diese Form der Firewall ist die älteste Form. Es handelt sich um einen einzelnen Screening-Router, über dem die Kommunikation zwischen dem eigenen internen Netz und dem Internet erfolgt. Es handelt sich in der Regel um nicht mehr als einen einfachen Paketfilter, wie er erstmals von Jeffrey Mogul implementiert wurde. Normalerweise ist es nur möglich eine Verbindung von innen nach außen aufzubauen, was den Betrieb von Diensten für externe Nutzer unmöglich macht. Der Nachteil an diesem System ist, dass der Router als Single-Point –of-Failure fungiert, fällt er aus ist das Netz offen. Diese Lösung bietet sich vor allem für Privatnutzer und Unternehmen an, die keine Dienste im Internet anbieten wollen.

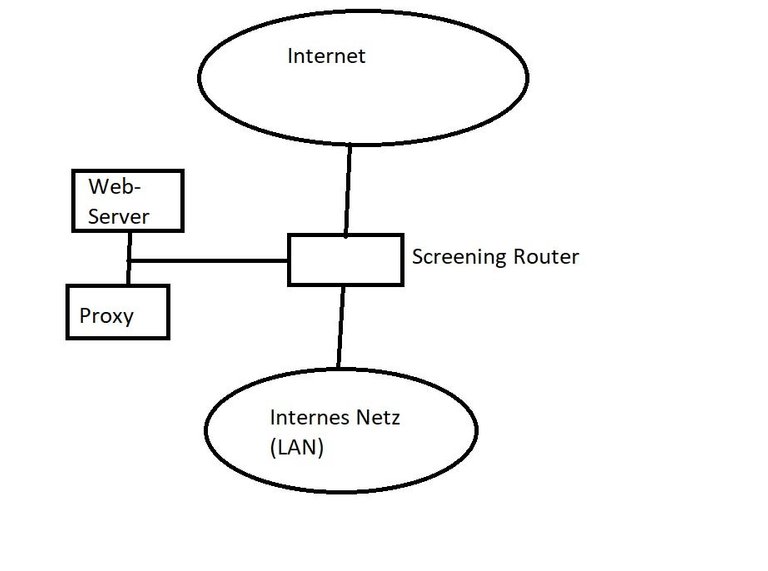

DMZ

Sobald Dienste für Nutzer außerhalb des internen Netzes angeboten werden sollen, ist es Ratsam eine DMZ(demilitarisierte Zone) einzurichten. Bei der DMZ handelt es sich um ein ausgelagertes Netz mit Systemen auf die ein Zugriff aus dem Internet möglich sein soll. Typische Dienste hierfür sind E-Mailserver oder Webserver. Ein anderer Bestandteil sind Proxies. Zwischen dem internen Netz und der DMZ wird ein Screening-Router platziert, um das interne Netz zu schützen. In der Theorie verbessert alleine das Auslagern der DMZ bereits die Sicherheit des Systems. Will man es weiter schützen, empfiehlt es sich einen Proxy einzurichten. Anfragen aus dem internen Netz werden an den Proxy gerichtet, dieser Leitet sie als Mittelsmann an das Internet weiter und baut somit eine weitere Schutzschicht auf. Selbst wenn ein Angriff auf die DMZ erfolgreich ist, der Screening-Router schützt weiterhin das interne Netz, solange dieser nicht zu viele Anfragen ins interne Netz zulässt. Gefährlich sind in diesem Zusammenhang vor allem Websites die auf die Datenbank zugreifen, also z.b. Loginfenster. Die Website ist in der DMZ, die Datenbank zum Abgleich im internen Netz. Dies kann zum Angriff auf das interne Netz genutzt werden, wenn das Loginfenster nicht abgesichert ist.

Diese Architektur besitzt einen Single-Point-of-Failure, den Screening-Router. Ein Fehler in diesem Element erlaubt einen Angreifer Zugriff auf das interne Netz.

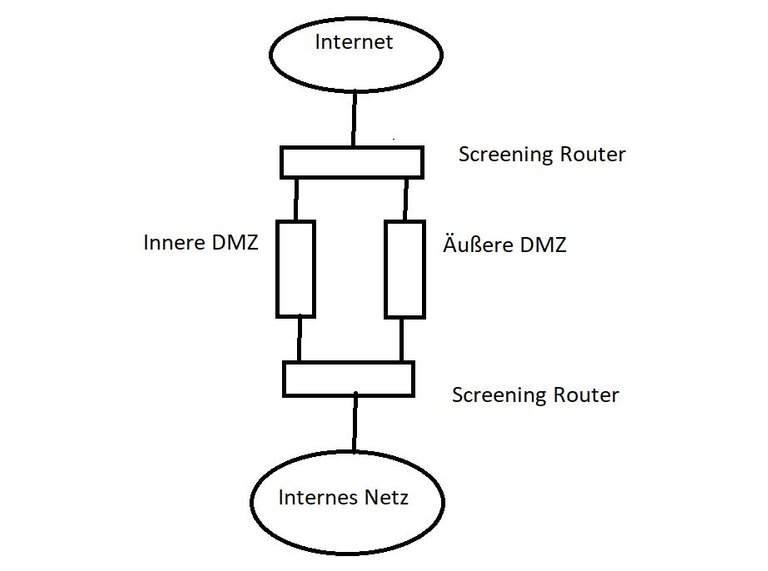

Multiple DMZ

Bei der Architektur der multiplen DMZ handelt es sich um eine mehrstufige Firewall, die über mehrere DMZ besteht. Wichtigster Unterschied zu einer DMZ ist der fehlende Single-Point-of-Failure. Nachteil dieses Systems ist der Aufwand für Implementierung, der diese Architektur nur für Netze mit hohem Schutzbedürfnis notwendig und sinnvoll ist.

Im Beispiel haben wir eine multiple DMZ mit zwei Routern und zwei DMZ. Das Beispiel kann beliebig erweitert werden.

Es gibt eine Interne und eine Äußere DMZ. Jeder Router besitzt zwei Netzwerkkarten, jede ist mit einer DMZ verbunden. Dienste die für Nutzer aus dem Internet gedacht sind, befinden sich in der äußeren DMZ, Proxies in der internen DMZ. Es ist auch Möglich Datenbanken in der internen DMZ unterzubringen, wodurch das interne Netz und z.b. die Datenbank für Logins der eigenen Pornoseite getrennt werden. Der Zugriff zwischen den verschiedenen DMZ erfolgt über den Router und einen hierfür vorgesehen Zugang oder das System benötigt eine eigene Netzwerkkarte, die mit der internen DMZ verbunden wird.

Diese Form der Firewall-Architektur ist hoch komplex, schwierig zu implementieren und Fehleranfällig. Aus diesem Grund ist die Implementierung teuer und nur für Dax Konzerne, Behörden oder Sicherheitsfanatiker sinnvoll.

Die Wahl der richtigen Architektur

Es muss wiederholt werden, es gibt keine völlig sichere Firewall. Es gibt nur genug Zeit zu reagieren. Vergleichbar sind Firewalls mit mittelalterlichen Städten. Die Städte waren auf sich alleine gestellt in der Verteidigung. Im Fall eines Angriffs mussten sich die Bürger bewaffnen und sammeln, dies kostet Zeit. Um diese Zeit zu erkaufen wurden Mauern, Gräben und Wachposten geschaffen. Ähnlich funktioniert eine Firewall. Sie sollte aus mehreren Schichten und verschiedenen Technologien bestehen, die es dem Verteidiger ermöglichen zu reagieren. Diese Reaktion könnte z.b. das kappen der Verbindung zum Angreifer oder gleich das kappen des eignen Netzes vom Internet sein.

Insgesamt lässt sich sagen das Angreifer bevorzugt leichte Ziele angreifen.

Will man einen Angriff vorbeugen, reicht es aus eine bessere Firewall als

andere Akteure im Netz zu haben. Diese leichten Ziele fallen eher einen

willkürlichen Angriff zum Opfer als gut gesicherte Netze. Gegen einen gezielten

Angriff hilft dies jedoch nichts und es bleibt oft nur die temporäre Trennung

des eigenen Netzes vom Rest des Internets.

Quelle:

- Ralf Spenneberg – Linux-Firewalls, Sicherheit für Linux-Server und –Netzwerke mit IPv4 und IPv6 2 Auflage

- Bild: @satren

Hallo ich bin Mikrobi,

dein Beitrag hat mir sehr gut gefallen und du bekommst von mir Upvote.

Ich bin ein Testbot, wenn ich alles richtig gemacht habe, findest du deinen Beitrag in meinem Report wieder.

LG

Mikrobi

Guten Tag,

Mein Name ist GermanBot und du hast von mir ein Upvote erhalten. Als UpvoteBot möchte ich dich und dein sehr schönen Beitrag unterstützen. Jeden Tag erscheint ein Voting Report um 19 Uhr, in dem dein Beitrag mit aufgelistet wird. In dem Voting Report kannst du auch vieles von mir erfahren, auch werden meine Unterstützer mit erwähnt. Schau mal bei mir vorbei, hier die Votings Reports. Mach weiter so, denn ich schaue öfter bei dir vorbei.

Euer GermanBot

Du hast ein Upvote von unserem Kuration, – Support Account erhalten.

Dieser wurde per Hand erteilt und nicht von einem Bot. Bei uns werden die Beiträge gelesen (#deutsch) und dann wird von dem Kurator eigenverantwortlich entschieden ob und in welcher Stärke gevotet wird. Unser Upvote zieht ein Curation Trail von ca. 50 Follower hinter sich her!!!

Wir, die Mitglieder des German Steem Bootcamps möchten "DIE DEUTSCHE COMMUNITY" stärken und laden Dich ein Mitglied zu werden.

Discord Server an https://discord.gg/Uee9wDB

Endlich geht es wieder los!

Vielen Dank

Gruß

Chapper

Schauen wir einmal wie lange die Motivation bleibt, ein paar Einführungsartikel hab ich noch. Für die tiefergehenden Artikel muss ich wohl ein paar kleine Beispiele bauen und dokumentieren.

Dafür hast Du Dir ein !BEER verdient

Posted using Partiko iOS

Danke

Posted using Partiko Android

To view or trade

BEERgo to steem-engine.com.Hey @satren, here is your

BEERtoken. Enjoy it!Congratulations @satren! You have completed the following achievement on the Steem blockchain and have been rewarded with new badge(s) :

You can view your badges on your Steem Board and compare to others on the Steem Ranking

If you no longer want to receive notifications, reply to this comment with the word

STOPVote for @Steemitboard as a witness to get one more award and increased upvotes!

Hi @satren!

Your post was upvoted by @steem-ua, new Steem dApp, using UserAuthority for algorithmic post curation!

Your UA account score is currently 3.291 which ranks you at #8443 across all Steem accounts.

Your rank has improved 52 places in the last three days (old rank 8495).

In our last Algorithmic Curation Round, consisting of 147 contributions, your post is ranked at #95.

Evaluation of your UA score:

Feel free to join our @steem-ua Discord server

Cooler Artikel, und danke für den Helms Klamm Vergleich. Was du in dem Zusammenhang vergessen hast:

DU KANNST NICHT --- VORBEI!!!!

Das wäre nicht verfügbar, leider gibt es keinen Gandalf für die Firewall.

Wobei, eine Heckenschere und der Hauptanschluss sind ein guter Vergleich.

This post has been voted on by the SteemSTEM curation team and voting trail. It is elligible for support from @curie.

If you appreciate the work we are doing, then consider supporting our witness stem.witness. Additional witness support to the curie witness would be appreciated as well.

For additional information please join us on the SteemSTEM discord and to get to know the rest of the community!

Please consider setting @steemstem as a beneficiary to your post to get a stronger support.

Thanks for having used the steemstem.io app. You got a stronger support!

@stemgeeks

Looks like rewards should be removed

Why?

Posted using Partiko Android

jea, why? lol

He fixed it. The article was deleted for a bit